- 서론 (Introduction)

- 상황 개요 (Situation Overview)

- 행위자 프로파일 (Actor Profile)

- 공격 수법 및 전술 (TTPs - Tactics, Techniques, and Procedures)

- 피해 현황 및 영향 (Impact Assessment)

- 위협 평가 및 분석 (Threat Assessment and Analysis)

- 대응 방안 및 권고 사항 (Countermeasures and Recommendations)

- 결론 (Conclusion)

중국 국적 해커 10명, 미국 및 국제 기관 대상 대규모 해킹 혐의로 기소

요약

2025년 3월 4일, 미국 법무부는 중국 국적 해커 10명이 미국 및 해외 기관을 대상으로 한 광범위한 해킹 작전에 가담한 혐의로 기소되었다고 발표했다. 피의자 10명 중 8명은 중국 정부의 지시에 따라 사이버 공격을 수행한 중국 기업 i-Soon의 직원이며, 나머지 2명은 해당 작전의 기반 시설을 관리하고 물류 지원을 제공한 것으로 밝혀졌다. 해당 기소 내용에 따르면, 피의자들은 2009년부터 2022년까지 항공, 국방, 교육, 정부, 헬스케어, 바이오제약 및 해양 산업을 포함한 다양한 분야에서 사이버 공격을 감행했다. 주요 범죄 행위로는 민감한 데이터 탈취, 지적 재산권 도용 및 기밀 비즈니스 정보 유출이 포함되며, 이는 피해 기관의 보안과 경쟁력을 심각하게 저해했다.

1. 서론 (Introduction)

2025년 3월 4일, 미국 법무부는 중국 정부의 지시에 따라 미국 및 국제 사회를 대상으로 대규모 사이버 해킹 작전을 수행한 중국 국적자 10명을 기소했다고 발표했다. 본 보고서는 해당 조직의 배후, 수법, 피해 규모 및 대응 방안을 분석하고, 한국의 국가 안보 및 사이버 보안 차원에서의 시사점을 제공하는 것을 목적으로 한다.

동기 및 목적

- 중국 공산당 (CCP)의 정치적 통제 강화

- 비판 세력 감시 및 탄압

- 전략적 기술 및 기밀 정보 탈취

- 경제적 우위 확보 (지적 재산권 및 사업 기밀 획득)

2. 상황 개요 (Situation Overview)

i-Soon 개요 및 활동 Anxun Information Technology Co., Ltd. (上海安讯信息技术有限公司, 이하 i-Soon)는 상하이에 본사를 둔 소프트웨어 기업으로, 최소 2016년부터 중국 공안부(MPS) 및 국가안전부(MSS)를 위해 악의적 사이버 작전을 수행해 왔다. i-Soon은 미국 이메일 계정, 휴대전화 및 웹사이트에 침입해 데이터를 탈취하는 활동을 주된 사업으로 하고 있다.

- 아이순(i-Soon):

- 100명 이상의 조직원이 근무하며 중국 국가안전부(MSS) 및 공안부(MPS)와 긴밀히 협력

- 해킹 성공 시 한 건당 1만~7만5천 달러 수령

- MSS와 MPS는 주요 지시 기관으로 작전 지휘 및 자금 지원

- 조직명: i-Soon (중국 기반 사이버 해킹 조직)

- 배후 기관: 중국 국가안전부(MSS), 중국 공안부(MPS)

- 활동 시기: 2009년 ~ 2022년

- 활동 지역: 미국 및 전 세계 주요 기관

- 공격 대상: 미국 국방부(DIA), 상무부, 뉴욕 주정부, 아시아 각국 외교부(한국 포함), 언론사, 비판 단체, 인권단체 등

- 피해 분야: 항공, 국방, 교육, 보건, 제약, 해운 등

3. 행위자 프로파일 (Actor Profile)

Images:

Known Locales:

Aliases/Alternative Name Spellings:

Associated Individuals:

Associated Organizations:

핵심 인물

- WU HAIBO (CEO, i-Soon 설립자, 핵심 설계자)

- CHEN CHENG (COO, 해킹 작전 지휘자)

- WANG YAN (침투 테스트 팀 리더)

- WANG ZHE (영업 이사, 고객 확보 담당)

- ZHOU WEIWEI (기술 연구 및 개발 책임자)

- WANG LIYU (중국 공안부 청두 지부 요원)

- SHENG JING (중국 공안부 선전 지부 요원)

이들은 조직적이고 체계적으로 미국 및 국제 사회의 주요 기관을 타깃으로 한 해킹 작전을 수행했으며, 성공적인 해킹 시 한 건당 1만~7만5천 달러의 수익을 올렸다.

심리 프로파일 (Behavioral Profile)

- WU HAIBO (우하이보): 기술적 능력이 뛰어나며 조직 내 주요 설계자 역할을 수행. MSS 및 MPS의 신뢰를 받아 조직을 확장하며 막대한 금전적 이익을 얻음.

- CHEN CHENG (첸 청): 팀 운영 및 지휘에 능하며, 중국 공산당의 정치적 이념에 대한 충성도가 높음.

- WANG YAN (왕 옌): 침투 테스트 전문가로, 해외 목표물의 네트워크 취약점 식별과 신속한 침투 기법에 강점을 보임.

4. 공격 수법 및 전술 (TTPs)

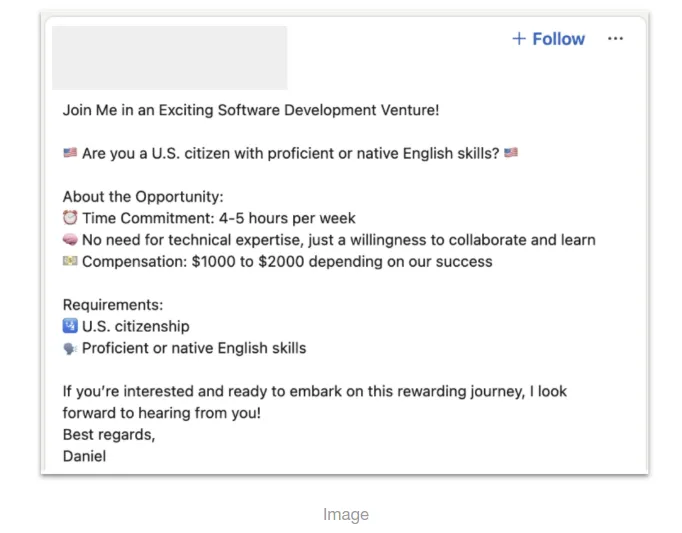

피의자들은 VPN, 원격 접속 도구(AnyDesk), VoIP 기술 등을 이용해 미국 내에서 활동하는 것처럼 위장했다. 또한 링크드인을 활용해 취업 사기를 벌이거나 가짜 신원 정보를 생성해 실제 미국 기업에 원격 근무자로 취업한 것으로 밝혀졌다.

- 기술적 수단

- VPN, AnyDesk 등 원격 접속 도구 활용

- 스피어 피싱(Spear Phishing)을 통한 초기 접근

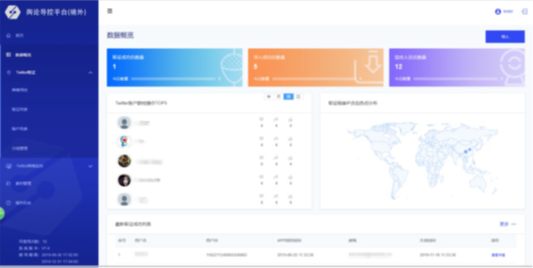

- Automated Penetration Testing Platform: 자동화된 취약점 탐색 플랫폼

- Divine Mathematician Password Cracking Platform: 비밀번호 해독 도구

- Public Opinion Guidance and Control Platform (Overseas): 소셜미디어 계정 탈취 및 여론 조작

- 사회공학적 기법

- 피싱 메일 및 악성 링크를 통한 초기 접근

- 직원 사칭 및 신뢰 구축 후 민감 정보 유출

- 기업 이메일 계정을 통한 신뢰 기반 악성 파일 유포

- IT 관리자 및 보안 담당자를 타겟으로 한 심리전 수행

5. 피해 현황 및 영향 (Impact Assessment)

- 미국 국방부(DIA) 및 상무부: 군사 정보 및 무역 기밀 유출

- 미국 언론사 및 인권 단체: 반(反)중국 활동 인물 및 단체 타깃화

- 한국 외교부 및 기업: 외교 기밀 및 경제 정보 탈취 시도

- 기술 산업: 인공지능, 양자과학, 원자력 등 첨단 산업 기술 정보 유출

6. 위협 평가 및 분석 (Threat Assessment and Analysis)

- 중국 정부의 국가 차원 조직적 공격으로, 단순 민간 해커 활동이 아닌 체계적인 산업 기밀 탈취 및 사이버 전쟁 형태로 전개

- 한국 역시 중국 정부의 표적이 된 만큼 주요 기관 및 민간 산업 분야의 보안 강화 필요

- 한국의 원자력, 인공지능(AI), 첨단 산업 기술 분야에 대한 중국의 지속적인 정보 탈취 시도 예상

7. 대응 방안 및 권고 사항 (Countermeasures and Recommendations)

- 보안 강화: 주요 기관 및 기업의 다중인증(MFA) 도입 및 강화

- 피싱 방지: 이메일 및 협업 플랫폼에서 첨부파일 및 링크 자동 검사 시스템 도입

- 위협 인텔리전스 강화: 중국발 해킹 시도 및 APT 활동에 대한 실시간 모니터링 체계 구축

- 정보 공유 체계: 미국, 일본 등 동맹국과의 협력 강화 및 사이버 보안 협의체 참여

- 긴급 대응 시스템 도입: 유사 사건 발생 시 신속한 탐지, 대응 및 복구 시스템 마련

권고 사항:

- 한국 내 주요 기관과 기업은 해당 해킹 기법에 대한 적극적인 대응책 마련

- 국가적 차원의 사이버 방어 시스템 고도화 및 위협 인텔리전스 체계 강화

- 중국발 APT 조직에 대한 지속적 감시 및 우방국과의 공조 강화

8. 결론 (Conclusion)

본 사건은 중국 정부의 조직적 해킹 작전으로 국가 안보 및 경제 안보에 중대한 위협을 초래하는 사안이다. 민간 기업인 i-Soon을 통해 정보 수집, 여론 조작, 경제적 우위 확보를 동시에 진행한 것으로 분석된다. 이번 사건은 단순한 개인의 사이버 범죄가 아닌 국가 차원의 공세적 작전이라는 점에서 심각성이 매우 크다. 한국의 주요 기관 및 기업이 표적이 될 가능성이 높은 만큼, 지속적인 모니터링과 정보 공유를 통한 적극적 대응이 요구된다.

미국 정부 대응 및 향후 조치 미국 국무부의 '정의에 대한 보상(Rewards for Justice)' 프로그램은 외국 정부의 지시에 따라 미국 주요 인프라에 악의적인 사이버 활동을 수행한 인물의 신원 확인이나 위치 파악에 결정적 제보를 제공하는 경우 최대 1,000만 달러의 포상금을 지급한다고 발표했다.

i-Soon에 대한 정보 또는 관련 인물에 대한 제보는 Tor 기반의 비밀 제보 채널을 통해 'Rewards for Justice'에 제공할 수 있다: he5dybnt7sr6cm32xt77pazmtm65flqy6irivtflruqfc5ep7eiodiad.onion (Tor 브라우저 필요)

| 출처

https://thereadable.co/weekend-briefing-dcm4-dora-i-soon-and-nemesis/?utm_source_platform=mailpoet

[Weekend Briefing] DCM4, DORA, i-Soon, and Nemesis » The Readable

“Weekend Briefing” is a weekly newsletter sent to subscribers of The Readable every Friday. Our journalists select important news items from the previous week

thereadable.co

10 Chinese Nationals Charged With Large-Scale Hacking Of U.S. And International Victims On Behalf Of The Chinese Government

Matthew Podolsky, the Acting United States Attorney for the Southern District of New York; Sue J. Bai, the Head of the U.S. Department of Justice’s National Security Division; and Leslie R. Backschies, the Acting Assistant Director in Charge of the New Y

www.justice.gov

https://www.justice.gov/usao-sdny/media/1391751/dl?inline

'CyberWar > Cyber security trends' 카테고리의 다른 글

| [참고] 다크웹에 공개된 랜섬웨어 피해 조직 목록 (0) | 2020.09.23 |

|---|---|

| APT 공격 유형 분류 공격 유형 분석/사례 (0) | 2018.05.09 |

| 2017년 6월 정기 사이버 보안 세미나 월간 보안 이슈 모음_사이버보안센터 (2) | 2017.07.12 |

| [MS 보안업데이트] 2017년 6월 MS 정기 보안업데이트 권고 (0) | 2017.06.29 |

| [Issue]나야나 해킹사건 랜섬웨어 (0) | 2017.06.14 |

WRITTEN BY

- J cert

Freedom of Liberty and the establishment of a law to establish the law of cyberspace will defend freedom and try to build a just society.

보호되어 있는 글입니다. 내용을 보시려면 비밀번호를 입력하세요.

보호되어 있는 글입니다. 내용을 보시려면 비밀번호를 입력하세요.