요약

- 오픈AI가 북한의 계정을 삭제했는데, 이는 해당 국가들이 챗GPT를 이용해 여론 조작 및 사기 행위를 저질렀기 때문이다.

- 북한은 허위 이력서를 만들어 해외 취업 사기를 시도했다.

- 오픈AI는 자사 기술의 악용을 방지하고 권위주의 정권의 부당한 행위를 막기 위해 AI 기반 조사 기능을 활용하고 있다고 밝혔다.

북한 연계 사이버 위협 – AI 활용 위장취업 전략 분석

출처: OpenAI 내부 보고서 (2025년 2월)

작성일: 2025년 2월 11일

1. 개요

최근 OpenAI는 인공지능(AI) 모델을 악용한 북한 연계 위장취업(Deceptive Employment Scheme) 활동을 탐지하고 차단하는 조치를 시행했다. 해당 활동은 북한 IT 인력이 미국 및 서방 기업에 위장 취업하여 불법적으로 외화를 조달하는 방식과 일치하며, Microsoft 및 Google이 앞서 발표한 북한 IT 위장취업 작전과 유사한 패턴을 보인다.

이 조직은 VPN, 원격 접속 도구(AnyDesk), VoIP 전화망을 활용하여 미국 내에서 활동하는 것처럼 위장하며, LinkedIn 등 구인·구직 플랫폼을 활용해 신분을 속이고 취업 과정을 조작하는 것으로 확인됐다.

2. 주요 위협 요소 및 분석

(1) 공격자 행위

- 다수의 계정을 활용하여 서방 기업 취업을 위한 문서(이력서, 자기소개서 등)를 생성.

- 가상의 지원자 프로필을 작성하여 채용 과정을 조작.

- 허위 추천인을 만들어 기업의 신원 확인 절차를 우회.

- AI 모델을 활용하여 기술 면접에서 신뢰할 수 있는 응답을 생성.

- 채용 이후 회사 시스템에 원격 접속하여 보안 위협을 초래.

- AI를 활용하여 사이버 방어 회피 전략(비디오 회피, 접근 국가 위장 등) 생성.

(2) 공격 기법

구분공격 방식세부 내용

| 1단계 | 신원 위조 | - 가짜 이력서, 온라인 프로필 생성 - AI 활용하여 맞춤형 채용 서류 작성 |

| 2단계 | 추천인 위장 | - 허위 추천인 설정 및 추천서 생성 - 실제 직원과 연결된 것처럼 보이도록 AI 활용 |

| 3단계 | 채용 프로세스 조작 | - AI로 면접 질문에 대한 응답 자동 생성 - 신원 확인 과정에서 조작된 서류 제출 |

| 4단계 | 업무 수행 위장 | - 채용 후 AI를 이용하여 업무 수행 - 보안 정책을 우회하기 위한 전략 설계 |

| 5단계 | 기업 내부 침투 | - 회사 시스템 원격 접속 및 기업 내부 데이터 접근 - 북한 정권을 위한 정보 탈취 및 자금 유입 |

3. 활용된 기술 및 전술(TTPs)

- AI 기반 문서 생성: 맞춤형 이력서, 자기소개서, 추천서 자동 생성

- AI 기반 면접 응답: 기술적·행동적 질문에 신뢰성 높은 응답 자동 생성

- 소셜 엔지니어링: LinkedIn 등 SNS에서 실제 기업 관계자를 속여 추천 유도

- 보안 정책 우회: 원격 접속 시도, VPN 활용, 접속 국가 위장

- 기업 보안 침투: 내부 시스템 접근 후 보안 위협 조성

4. 파급 효과 및 위협 평가

(1) 국가 안보 및 산업 영향

- 서방 IT·방산·금융 기업의 보안 위협 증가

- 북한 IT 인력의 취업 성공 시, 기업 내부 시스템 침투 및 정보 탈취 가능성 증가

- 미국 및 우방국 내 주요 기술·보안 인프라 위협

- 북한의 불법 외화 조달 활동 지속

- 북한 IT 노동자들은 연간 최대 30만 달러를 벌어들이며, 조직적으로 3백만 달러 이상 송금 가능

- 미 국무부가 북한 IT 노동자 관련 정보 제공 시 최대 500만 달러 포상금 지급

(2) 기존 탐지 시스템 회피 가능성

- AI 기술을 활용한 채용 문서 생성 및 면접 응답으로 기존의 신원 확인 시스템을 효과적으로 우회

- VPN 및 원격 접속 도구 활용으로 IP 기반 보안 모니터링 우회

- 기존 보안 솔루션으로 탐지 어려운 소셜 엔지니어링 기법 활용 증가

5. 대응 방안 및 권고 사항

(1) 보안 기관 및 기업 대상 권고

✅ AI 기반 신원 확인 기술 도입:

- AI 및 머신러닝을 활용한 신규 채용자 신원 검증 프로세스 강화

- 의심 계정 및 활동 패턴 탐지 알고리즘 도입

✅ 기업 내부 보안 교육 강화:

- IT·방산·금융 부문 대상 사이버 보안 교육 및 위협 인텔리전스 공유 확대

- 채용 프로세스에서 가짜 추천인 및 허위 정보 판별 시스템 구축

✅ 사이버 방어 체계 강화:

- VPN 및 원격 접속 도구 사용 모니터링 강화

- 북한 IT 인력의 취업 시도를 사전 차단하기 위한 국제 공조 강화

6. 결론

이번 OpenAI 보고서를 통해 북한 연계 사이버 위협 그룹이 AI를 활용하여 위장 취업을 시도하고 있음이 확인됨.

- AI 기반 이력서·추천서 위조, 면접 조작, 업무 수행 위장, 기업 내부 침투 전략이 조직적으로 운영됨.

- 북한 IT 노동자들의 활동이 서방 IT, 방산, 금융 분야로 확대되고 있으며, 연간 수백만 달러의 외화 조달이 이루어지고 있음.

- 미 국무부 및 법무부는 북한 IT 노동자 고용 차단을 위한 국제 공조 및 포상금 지급 제도 시행 중.

따라서 한국 정부 및 방산·IT 기업들은 채용 보안 프로세스를 강화하고, AI 기반 위장취업 탐지 기술을 도입하는 것이 필수적이다.

원문

February 2025

Disrupting malicious uses of our models: an update

February 2025

Deceptive Employment Scheme

Our mission is to ensure that artificial general intelligence benefits all of humanity. We advance this mission by deploying our innovations to build AI tools that help people solve really hard problems.

As we laid out in our Economic Blueprint in January, we believe that making sure AI benefits the most people possible means enabling AI through common-sense rules aimed at protecting people from actual harms, and building democratic AI. This includes preventing use of AI tools by authoritarian regimes to amass power and control their citizens, or to threaten or coerce other states; as well as activities such as child exploitation, covert influence operations (IOs), scams, spam, and malicious cyber activity. The AI-powered investigative capabilities that flow from OpenAI’s innovations provide valuable tools to help protect democratic AI against the measures of adversarial authoritarian regimes.

It has now been a year since OpenAI became the first AI research lab to publish reports on our disruptions in an effort to support broader efforts by U.S. and allied governments, industry partners, and other stakeholders, to prevent abuse by adversaries and other malicious actors. This latest report outlines some of the trends and features of our AI-powered work, together with case studies that highlight the types of threats we’ve disrupted.

Threat actors using AI and other technologies to support deceptive hiring attempts

Actor

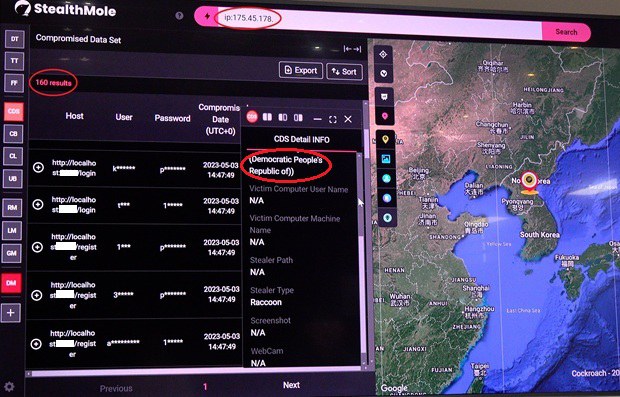

We banned a number of accounts that were potentially used to facilitate a deceptive employment scheme. The activity we observed is consistent with the tactics, techniques and procedures (TTPs) Microsoft and Google attributed to an IT worker scheme potentially Disrupting malicious uses of our models: an update February 2025 10 connected to North Korea. While we cannot determine the locations or nationalities of the actors, the activity we disrupted shared characteristics publicly reported in relation to North Korean state efforts to funnel income through deceptive hiring schemes, where individuals fraudulently obtain positions at Western companies to support the regime’s financial network.

Behavior

The various accounts used our models to generate content seemingly targeting each step of the recruitment process with different deceptive practices, all designed to be mutually supporting (see “Completions”, below).

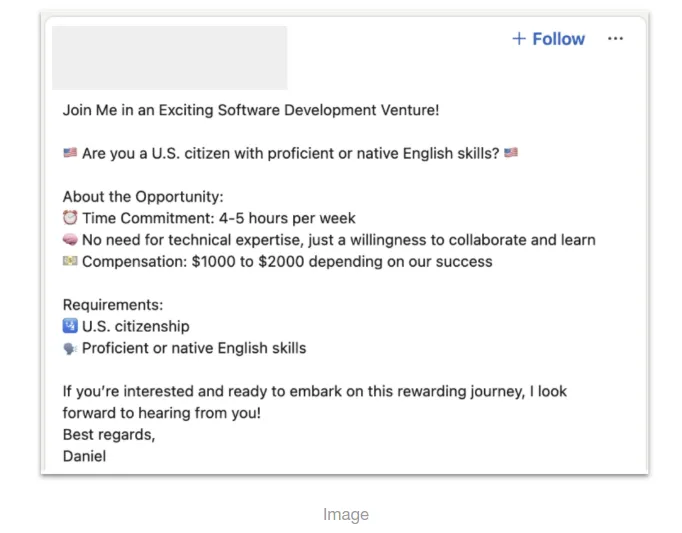

The actors used virtual private networks (VPNs), remote access tools such as AnyDesk, and voice over IP (VOIP) phones largely appearing to be located in the United States. While our visibility into the ways these actors distributed their content is limited, we identified content posted to LinkedIn.

Completions

One main set of content generated by these actors consisted of personal documentation for the fictitious “job applicants”, such as resumés, online job profiles and cover letters. These resumés and profiles were frequently tailored to a specific job listing to increase the chances of appearing as a well qualified candidate. A second set consisted of creating “support”

personas which were used to provide reference checks for the “job applicants” and refer them for employment opportunities.

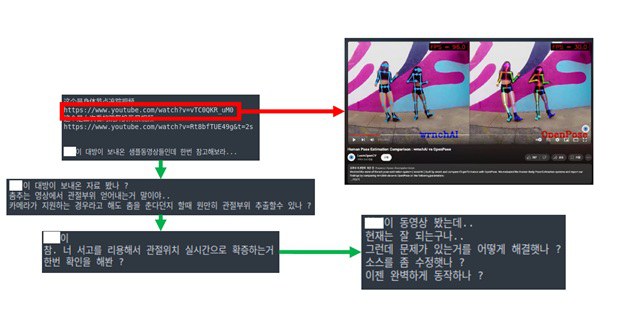

In parallel, the operators crafted social media posts to recruit real people to support their schemes. These included, for example, individuals willing to receive and host laptops from their home or lend their identities to the scheme to enable the applicants to pass background checks.

Disrupting malicious uses of our models: an update February 2025 11 Finally, the “job applicant” personas appear to have used our models in interviews to generate plausible responses to technical and behavioral questions. However, we did not observe them using our speech-to-speech tools.

After appearing to gain employment they used our models to perform job-related tasks like writing code, troubleshooting and messaging with coworkers. They also used our models to devise cover stories to explain unusual behaviors such as avoiding video calls, accessing corporate systems from unauthorized countries or working irregular hours.

Example of content this actor used our models to generate before then posting to a social networking site, with

the apparent aim of recruiting U.S. citizens into unknowingly supporting their scheme. Disrupting malicious uses of our models: an update February 2025 12Impact Given our visibility into only a small portion of this overall set of activity, assessing its impact would require inputs from multiple stakeholders.

OpenAI's policies strictly prohibit use of output from our tools for fraud or scams. Through our investigation into deceptive employment schemes, we identified and banned dozens of accounts. We have shared insights about the fraudulent networks we disrupted with industry peers and relevant authorities, enhancing our collective ability to detect, prevent, and respond to such threats while advancing our shared safety.

| 출처

https://www.aitimes.com/news/articleView.html?idxno=168210

오픈AI "여론조작·허위이력서에 '챗GPT' 사용한 중국·북한 계정 삭제" - AI타임스

오픈AI가 \'챗GPT\'를 악의적인 목적으로 사용했다며 중국과 북한 사용자 계정을 삭제했다.오픈AI는 21일(현지시간) 2월 보고서를 통해 권위주의 정권이 감시 및 여론 조작 등을 위해 자사 기술을

www.aitimes.com

https://openai.com/global-affairs/disrupting-malicious-uses-of-ai/

'CyberWar > North Korea intelligence' 카테고리의 다른 글

| 북한 해킹 인력 양성과 인터넷 검열에 대한 인텔리전스 보고서 (0) | 2025.04.08 |

|---|---|

| 일본의 외무성, 경찰청, 재무성, 경제 산업성은, 「북한 IT 노동자에 관한 기업등에 대한 주의」를 공표함. (0) | 2025.03.12 |

| 2025년 북한 연계 APT그룹 위협 동향 (0) | 2025.02.18 |

| 북한 IT 노동자들의 불법 취업 및 경제적 수익 창출 관련 미국 법무부 수사 현황 (0) | 2025.02.16 |

| 북한 IT 노동자에 14명에 대한 정보 및 제재 정보 공유 (0) | 2025.01.18 |

WRITTEN BY

- J cert

Freedom of Liberty and the establishment of a law to establish the law of cyberspace will defend freedom and try to build a just society.