[ IntelligenceSecurityCERT 북한 이슈 인터뷰/제보/분석 내용]

북 추정 해커, 휴대폰 번호 탈취 후 카톡 계정 도용해 악성코드 유포

카카오톡과 네이버 계정 탈취 노린 피싱 사이트, 지속적으로 탐지

가상화폐 노린 계정 정보 탈취와 탈북자 타깃 카톡 공격도 포착

[보안뉴스 김경애 기자] 북한 추정 해커들이 카카오톡 등 SNS를 활용해 다각도의 사이버공격을 감행하고 있다. 카카오톡과 페이스북 등 계정을 도용해 PC 메신저 이용자 대상으로 문서 파일을 전송해 악성코드 감염을 유도하고 있는 정황이 포착돼 이용자들의 각별한 주의가 필요하다.

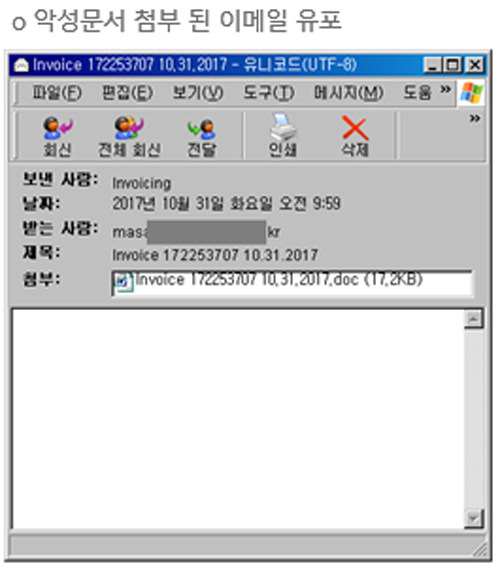

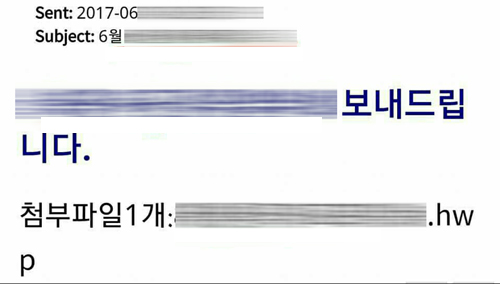

6일 보안업계에 따르면 북한 추정 해커가 다양한 방법으로 휴대폰 번호를 입수해 카카오톡에 등록한 후, 프로필 사진과 이름을 도용하고 있으며 도용한 계정으로 지인들에게 접근해서 카카오톡 PC 메신저를 대상으로 문서 파일을 보내서 악성코드를 감염시키고 있다.

또 다른 보안업체는 카카오톡이나 네이버 계정 탈취 등을 노린 피싱사이트가 지속적으로 탐지되고 있다고 밝혔다. 이를 바탕으로 가상화폐 거래소의 계정 탈취 및 도용을 시도하고 있을 가능성이 높다는 것이다.

이에 대해 익명의 보안전문가는 “가상화폐 거래소에서 일반적으로 추가 인증을 받고 있는데, 여기에는 메일 계정, 카카오톡 계정 인증, 계좌 인증 등을 요구하고 있어 이러한 인증을 뚫기 위해 피싱사이트를 유포할 가능성도 있다”고 예측했다.

보안연구 그룹인 모의침투연구회 관계자는 “카카오톡 계정 도용을 통해 다른 사람들에게 시도한 공격이 성공하면, 악성파일 뿐만 아니라 링크를 첨부로 위장한 사이트나 구글 URL 단축 기능을 이용해 또 다른 공격을 시도하기도 한다”며 “연결고리 형태로 계속 정보를 탈취할 것”이라고 우려했다.

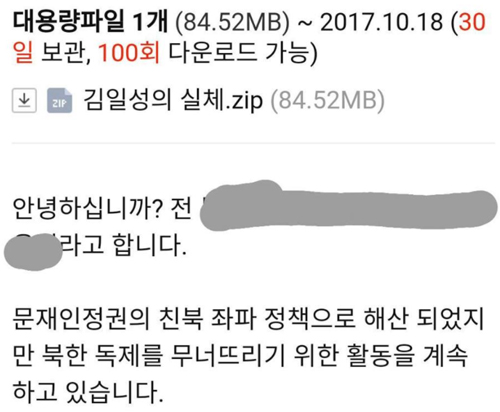

이와 함께 탈북자를 노린 카카오톡 공격도 지속적으로 탐지되고 있는 것으로 알려졌다. 본지에서 보도한 것처럼 뉴스 기사를 미끼로 단축 URL을 전송하거나 북한관련 앱 다운을 유도하는 방법 등으로 지인을 가장한 SNS 공격에 공을 들이고 있는 상황이다. 이로 인해 SNS 계정관리가 더욱 중요해질 것으로 보인다.

따라서 이용자는 카카오톡에서 지인이 메시지를 전송하거나 말을 걸면 지인이 맞는지 확인과정을 거치는 것이 바람직하다. 특히, 계정 도용의 경우 이용자의 사진과 이름이 똑같기 때문에 지인이 정말 맞는지 추가적으로 확인할 필요가 있다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

http://www.boannews.com/media/view.asp?idx=58445

IntelligenceSecurityCERT

' column and newspaper' 카테고리의 다른 글

| [북한 이슈 인터뷰 내용]北, 가상화폐 거래소와 채굴형 악성코드 공격 ‘총력전’ (0) | 2018.04.02 |

|---|---|

| [북한 이슈 인터뷰 내용]‘북한의 기도’ 악성앱 전파...탈북자 스마트폰 노려 (0) | 2018.03.29 |

| [북한 이슈 인터뷰 내용] DDE 공격 북 추정 해커, 이번엔 OLE 악용해 공격 (0) | 2018.03.28 |

| 2017 암호경진대회 _ 고려대학교 정보보호대학원 (0) | 2017.05.19 |

| 2017-05-17 북한 사이버전 관련 생각 정리 J - CERT (0) | 2017.05.17 |

WRITTEN BY

- J cert

Freedom of Liberty and the establishment of a law to establish the law of cyberspace will defend freedom and try to build a just society.

보호되어 있는 글입니다. 내용을 보시려면 비밀번호를 입력하세요.

보호되어 있는 글입니다. 내용을 보시려면 비밀번호를 입력하세요.