Lazarus Group Deploys Its First Mac Malware in Cryptocurrency Exchange Hack

Security/national security 2018. 11. 5. 22:58

Lazarus Group Deploys Its First Mac Malware in Cryptocurrency Exchange Hack

Kaspersky Lab: 북한이 '최초' macOS Malware와 Cryptocurrency Exchange를 해킹하다

New Report: North Korean Hackers Stole Funds From South Korean Cryptocurrency Exchanges

새로운 보고서: 남한의 암호거래소에서 북한 해커들의 자금 지원 By ************ 2018.08.25. 북한동향

러시아 인터넷 보안업체인 카스퍼스키랩은 8월 23일 러시아 인터넷 보안업체 캐스퍼스키랩에 북한 해커들이 윈도와 마코스를 위한 악성코드와 암호 교환을 처음으로 감염했다고 밝혔다.

Kaspersky의 보고서에서, 회사는 "AppleJeus"라고 불리는 악성코드가 직원이 사용하는 앱으로 감연된 후, 익명의 교환 시스템에 침투했다고 믿는다.

이 악성코드는 암호화폐를 훔치는 것을 목표로 했다고 카스퍼스키는 주장한다

Kaspersky의 보고서는 "OS 플랫폼이 대상을 감염시키는 데 장애물이 되지 않도록 하기 위해, 공격자는 MacOS를 포함한 다른 플랫폼을 위한 멀웨어를 개발하는 것 같다"고 언급하고 있습니다.

이 웹사이트에 따르면 "Linux용 버전이 곧 출시될 것 같다. 이 APT 그룹이 MacOS용 멀웨어를 사용하는 것을 본 것은 이번이 처음일 것입니다.“

한국은 전통적으로 Lazarus의 표적이 되어왔고, Bithumb, YuBit, Coinlink와 같은 플랫폼에 대한 공격과 관련하여 많은 불만이 제기되었다.

Kaspersky의 GReAT APAC 팀의 Vitaly Kamluk 팀장은 Bleeping Computer와 통화하면서 다음과 같이 덧붙였습니다.

"Windows 사용자뿐만 아니라 MacOS 사용자를 감염시키기 위해 맬웨어를 개발했다는 사실은 보안 솔루션에서 탐지되지 않은 멀웨어를 제공하기 위해 완전히 가짜 소프트웨어 회사와 소프트웨어 제품을 만들었다는 것을 의미합니다.“

7월 초, 한 보안 연구팀이 Slack 과 Discord사용자를 대상으로 한 마코 맬웨어 공격을 발견했는데, 해커들은 암호화폐와 관련된 채팅에서 “key people”으로 가장한 후 다운로드된 “small snippets”를 공유한다.

러시아 백신업체 카스퍼스키랩에 따르면 몇 년 전 소니필름을 해킹한 북한 해커 라자러스그룹은 사상 최초의 맥 맬웨어를 구축했다고 한다.

Kaspersky 연구원들은 Bleeping Computer와 미리 공유한 보고서에서 Lazarus 그룹이 아시아 기반의 암호 교환 플랫폼의 IT 시스템을 침입했다고 밝혔습니다.

https://cointelegraph.com/news/mt-gox-crypto-exchange-opens-claims-for-creditors-to-request-lost-funds

"이 플랫폼의 해킹은 아직 언론에 보도되지 않았다"고 카스퍼스키 대변인이 Bleeping Computer에 말했다.

Kaspersky Lab의 GReAT APAC 책임자인 Vitaly Kamluk은 오늘 이메일을 통해 Bleeping Computer에게 "기업은 성공적으로 타격을 입혔지만 금전적 손실은 전혀 모르고 있습니다"라고 말했습니다. "우리는 그 위협이 우리의 통보를 바탕으로 한 것으로 추정합니다."

직원이 트로이 목마 앱을 다운로드한 후 Exchange 해킹

카스퍼스키랩이 애플제우스 작전부의 코드명으로 분석한 해킹은 거래소 직원들 중 한 명이 암호체계를 개발하는 회사로부터 온 것이라고 주장하는 합법적으로 생긴 웹사이트에서 앱을 다운로드한 후에 발생했다.

하지만 이 앱은 가짜이며 악성 소프트웨어에 감염되었습니다. Windows(윈도우)에서는 적어도 2016년 이후 Lazarus Group과 관련된 것으로 알려진 원격 액세스 트로이 목마(RAT)로 사용자를 다운로드 및 감염시킨 후 실시간 캠페인에 처음 배포했습니다.

그러나 이전의 라자러스 운영과는 달리 해커들은 이전에 하지 않았던 Mac 맬웨어 변종도 배치했다. 멀웨어는 동일한 암호화 거래 소프트웨어의 Mac 버전 안에 숨겨져 있습니다.

전문가들은 오염된 앱에는 윈도우와 맥 맬웨어가 모두 나타나지 않았다고 말한다.

멀웨어 인증서의 비밀

또한 트로이 목마화된 암호화 거래 소프트웨어는 유효한 디지털 인증서로 서명되어 보안 검사를 우회할 수 있었습니다.

이 증명서를 둘러싼 큰 미스터리는 카스퍼스키 전문가들이 이 증명서의 정보의 주소에 그것이 존재했다는 것을 증명할 수 없었다고 말한 회사에 의해 발행되었다는 것이다.

"그들이 Windows 사용자들뿐만 아니라, 그리고 아마도 가장 그럴듯하게 완전히 가짜 소프트웨어 회사와 소프트웨어 제품을 개발했다는 사실은 우리가 그들이 보안 솔루션에 의해 탐지되지 않은 멀웨어를 제공할 수 있다는 것을 확실히 의미합니다.가까운 미래에 더 많은 그러한 사건들이 발생할 것이다."라고 Kamluk은 말한다.

카스퍼스키는 해킹당한 암호 교환의 이름을 밝히지 않았다.

일부 사이버보안업체들은 2017년 초부터 북한 해커들이 비밀통화와 금융기관을 해킹하는 데 큰 관심을 보여왔다고 여러 차례 지적했다.

지난 해, 몇몇 아시아 암호 교환 플랫폼은 주로 한국에 위치한 교환 플랫폼인 보안 장애를 겪었다. 해킹은 비텀, 야피존, 유비트, 코인레일, 비썸에서 다시 보고되었다.

Kaspersky는 보고서의 중앙에 암호 교환의 이름을 밝히지 않았지만 Bleeping Computer에게 말했다.

미국의 사이버보안회사인 트렌드마이크로는 이번 주에 한국 기관에 대한 공급망 공격을 보고했으나 이번 해킹을 북한 탓으로 돌리지 않았으며, 이 해킹이 암호 교환 플랫폼을 목표로 한다는 것도 구체적으로 밝히지 않았다.

"우리는 올해 한국의 공급망에 대한 공격 물결을 알고 있지만, 애플 제우스는 이러한 공격들과 관련이 없습니다,"라고 캄룩은 Bleeping Computer에서 말했다. "피해자는 한국에 없었다."

Kaspersky의 추가 의견으로 게시 후 업데이트.

https://securelist.com/operation-applejeus/87553/

미국의 사이버보안회사인 '레코드 퓨처'는 북한 해킹 단체 라자루스를 한국의 여러 암호교환 해킹 공격과 보안 위반과 연계시키는 새로운 보고서를 발표했다.

이 회사의 연구원들은 "2017년 말 남한 암호 통화 사용자 및 교환을 목표로 한"이라는 제목의 보고서에서 소니 픽처스 보안 침해에 사용된 것과 동일한 종류의 악성 프로그램 및 사우스코커린 코블로그 공격이라고 말했다.

"북한 정부 관계자, 특히 라자러스 그룹은 김정은의 신년 연설과 후속 남북대화 이전에 2017년 말에 한국의 암호 교환과 사용자들을 계속해서 목표로 삼았습니다. 이 악성코드는 2014년 소니픽처스엔터테인먼트와 2017년 2월 완나크리의 첫 번째 희생자에 사용된 데스트오버 맬웨어와 공유 코드를 사용했다고 이 보고서는 밝혔다

Bithumb에서 7mln 도난

2017년 2월 거래량 기준으로 세계 2위의 암호통화 거래소인 비썸은 기본 통화인 암호폐 약 7ml의 손실로 이어지는 보안침해로 인해 피해를 입었다.

Recorded Future가 발표한 보고서에 따르면 7mln Bithumb 보안 위반은 북한 해커들과 관련이 있다고 합니다. 북한 해커들의 활동을 정기적으로 추적하는 사이버 보안 연구 단체인 Insikt Group 연구원들은 특히 Lazarus Group이 암호화 공격에서 멀웨어 배포에 이르기까지 다양한 도구를 사용하여 통신 플랫폼에 접근하고 있음을 밝혔다.

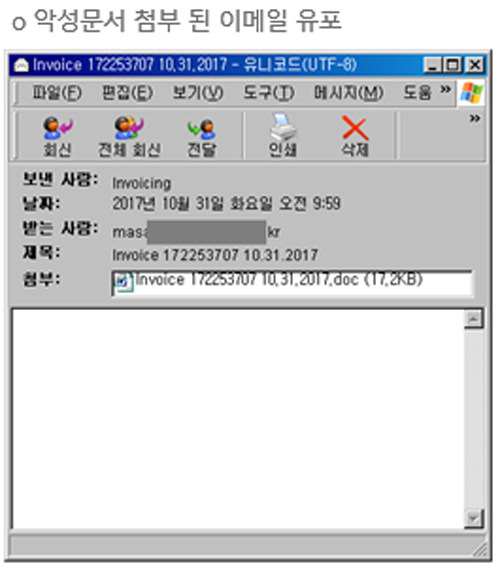

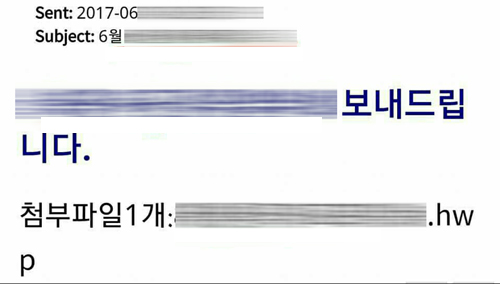

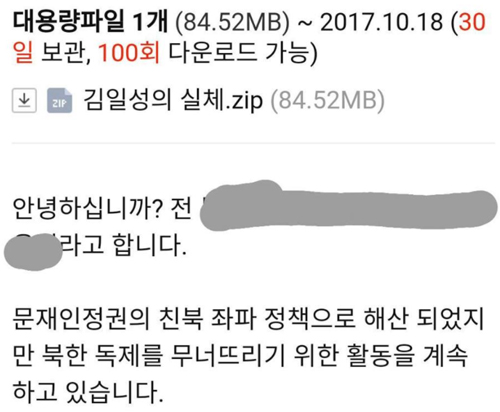

Insikt Group의 연구원들은 라자러스 그룹 해커들이 2017년 가을에 대규모 악성 프로그램 캠페인을 시작했으며, 그 이후 북한 해커들은 개별 장치에 접근하기 위해 사기 소프트웨어가 포함된 파일을 첨부하여 악성 프로그램을 유포하는 데 주력해 왔다고 밝혔습니다.

Lazarus Group이 채택한 한 가지 방법은 맬웨어가 첨부된 Microsoft Word 문서와 동일한 한국의 e-메일을 통해 HWP(한국어 워드 프로세서) 파일을 배포하는 것이었습니다. 사용자가 맬웨어를 다운로드하는 경우 자동으로 설치되고 백그라운드에서 작동하며 특정 장치에 저장된 데이터를 제어하거나 조작합니다.

2017년까지 북한 공격자들은 암호화폐에 뛰어들었다. 최초로 알려진 북한 암호통화는 2017년 2월에 이루어졌고 당시 한국 교환 Bithum에서 암호통화로 7mln의 돈을 훔쳤다. 2017년 말까지 몇몇 연구원들이 한국의 암호 교환, 수많은 성공적인 절도, 비트코인 및 모노에로의 광산업에 대한 추가적인 스피어 피싱 캠페인을 보고했습니다."라고 Insikt Group의 연구원들이 전했습니다.

북한 해커들의 동기부여

미래 기록 보고서가 발표되기 전에, 몇몇 다른 사이버 보안 회사들은 북한의 해킹 그룹을 정교한 악성코드와 피싱 공격 도구로 한국의 암호 거래 플랫폼을 목표로 한다고 비난했다.

파이어아이 사의 연구원들은 한국의 암호 교환에 대한 6건의 사이버 공격을 북한을 기반으로 한 국가 금융 해커들과 연계시켰다. 가장 최근에, Cointellegraph가 보도한 대로, 경찰 조사관과 한국 인터넷 보안 기관은 한국의 암호 거래 플랫폼인 YouBit의 부도를 초래한 보안 위반에 대한 전면적인 조사에 착수했다.

당시 국내 수사관들은 유비트 보안 위반을 북한 해커들과 연계시킬 수 있는 증거를 발견했다고 말했다. 파이어아이의 루크 맥나마라 선임 분석가는 블룸버그통신과의 인터뷰에서 북한 해커들이 널리 활용하는 유사한 도구가 유비트 해킹 공격에 사용되었다고 말했다.

"우리가 지켜봐 온 적이 점점 더 능력을 발휘하고 대담해지고 있습니다. 그들이 노리고자 하는 목표들 말입니다. 2016년 이후로는 주로 간첩활동으로 자금을 빼돌리기 위해 사용하던 기능을 활용해온 대규모 전략 중 하나일 뿐입니다.

https://www.fireeye.com/blog/threat-research/2017/09/north-korea-interested-in-bitcoin.html

https://www.recordedfuture.com/north-korea-cryptocurrency-campaign/

https://cointelegraph.com/news/north-korea-accused-of-hacking-south-korean-bitcoin-exchange-youbit

'Security > national security' 카테고리의 다른 글

| 페이스북·트위터·구글, 홍콩정부에 이용자 정보 제공 중단 (0) | 2020.09.23 |

|---|---|

| 재택 근무의 장기화에 따른, NSA의 보안 지침서 (0) | 2020.09.23 |

| [국가정보학]국가안보론 국가의 이념 / 성격 (0) | 2018.10.16 |

| [국가정보학]국가안보론 국가의 기원 / 성격 / 형태 (1) | 2018.08.20 |

| [국가정보학]국가안보론 위험과 딜레마 요약 정리 (1) | 2018.06.20 |

WRITTEN BY

- J cert

Freedom of Liberty and the establishment of a law to establish the law of cyberspace will defend freedom and try to build a just society.